É hora de atualizar a solução de transferência gerenciada de arquivos Fortra GoAnywhere: uma exploração foi detectada por meio de uma vulnerabilidade crítica, permitindo que a autenticação seja ignorada e contas de administrador criadas.

Pesquisadores analisaram a vulnerabilidade CVE-2024-0204 no software Fortra GoAnywhere MFT (sigla que significa transferência gerenciada de arquivos, na abreviação do termo em inglês) e publicaram sobre o vetor de ataque que se aproveita de tal falha. Explicamos os perigos e o que as organizações que usam este software devem fazer a respeito.

Vulnerabilidade CVE-2024-0204 no serviço GoAnywhere MFT

Vamos começar contando brevemente a história dessa vulnerabilidade no GoAnywhere. Na verdade, a Fortra, a empresa que desenvolve esta solução, corrigiu esta vulnerabilidade no início de dezembro de 2023 com o lançamento da versão 7.4.1 do GoAnywhere MFT. Porém, naquele momento, a empresa optou por não divulgar nenhuma informação sobre a vulnerabilidade, limitando-se a enviar recomendações privadas aos clientes.

A essência da vulnerabilidade é a seguinte: após um usuário concluir a configuração inicial do GoAnywhere, a lógica interna do produto bloqueia o acesso à página inicial de configuração da conta. Então, quando tentarem acessar esta página, serão redirecionados para o painel de administração (se estiverem autenticados como administrador) ou para a página de autenticação.

No entanto, os pesquisadores descobriram que pode haver um caminho alternativo para acessar o arquivo InitialAccountSetup.xhtml, desconsiderando a lógica de redirecionamento usual. Neste cenário, o GoAnywhere MFT permite que qualquer pessoa acesse esta página e crie uma nova conta de usuário com privilégios de acesso de administrador.

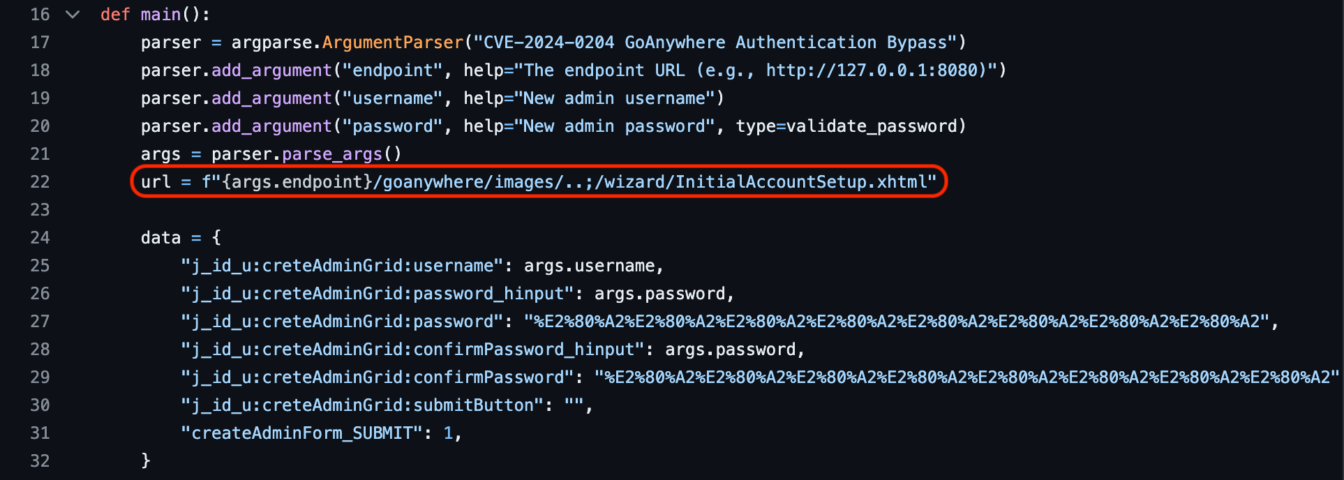

Como prova da viabilidade do ataque, os pesquisadores escreveram e publicaram um pequeno script que pode criar contas de administrador em versões vulneráveis do GoAnywhere MFT. Tudo o que um invasor precisa é especificar um novo nome de conta, uma senha (o único requisito é que contenha pelo menos oito caracteres, o que é interessante por si só) e o caminho:

Parte do código de exploração da vulnerabilidade CVE-2024-0204. Destacado em vermelho está o caminho alternativo para a página inicial de configuração da conta, que permite a criação de usuários com privilégios de administrador

De um modo geral, esta vulnerabilidade se assemelha muito à descoberta no Atlassian Confluence Data Center e no Confluence Server há alguns meses; lá também foi possível criar contas com privilégios de acesso de administrador por meio de etapas simples.

A Fortra atribuiu à vulnerabilidade CVE-2024-0204 o status “crítico”, com uma pontuação no CVSS 3.1 de 9,8 em 10.

Cabe contextualizar a situação. Em 2023, o grupo de ransomware Clop já explorou vulnerabilidades no Fortra GoAnywhere MFT e também em produtos semelhantes de outros desenvolvedores – Progress MOVEit, Accellion FTA e SolarWinds Serv-U – para atacar centenas de organizações em todo o mundo. Em particular, empresas como a Procter & Gamble, Community Health Systems (CHS, uma das maiores redes hospitalares dos EUA) e o município de Toronto sofreram com a exploração da vulnerabilidade GoAnywhere MFT.

Como se proteger contra a exploração da CVE-2024-0204

A maneira óbvia de se proteger contra a exploração desta vulnerabilidade é atualizar imediatamente o GoAnywhere MFT para a versão 7.4.1, o que corrige a fragilidade, negando acesso à página InitialAccountSetup.xhtml.

Se não conseguir instalar a atualização por algum motivo, você pode tentar uma das duas soluções alternativas:

- Exclua o arquivo InitialAccountSetup.xhtml da pasta de instalação e reinicie o serviço;

ou

- Substitua o InitialAccountSetup.xhtml por um arquivo em branco e reinicie o serviço.

Você também deve usar uma solução EDR (Detecção e Resposta de Endpoint) para monitorar atividades suspeitas na rede corporativa. Se sua equipe interna de cibersegurança não tiver as especialização ou recursos para isso, você poderá usar um serviço externo para monitorar proativamente ameaças à organização e responder rapidamente a elas.

fonte: https://www.kaspersky.com.br/blog/exploit-authentication-bypass-vulnerability-goanywhere-mft/22178/